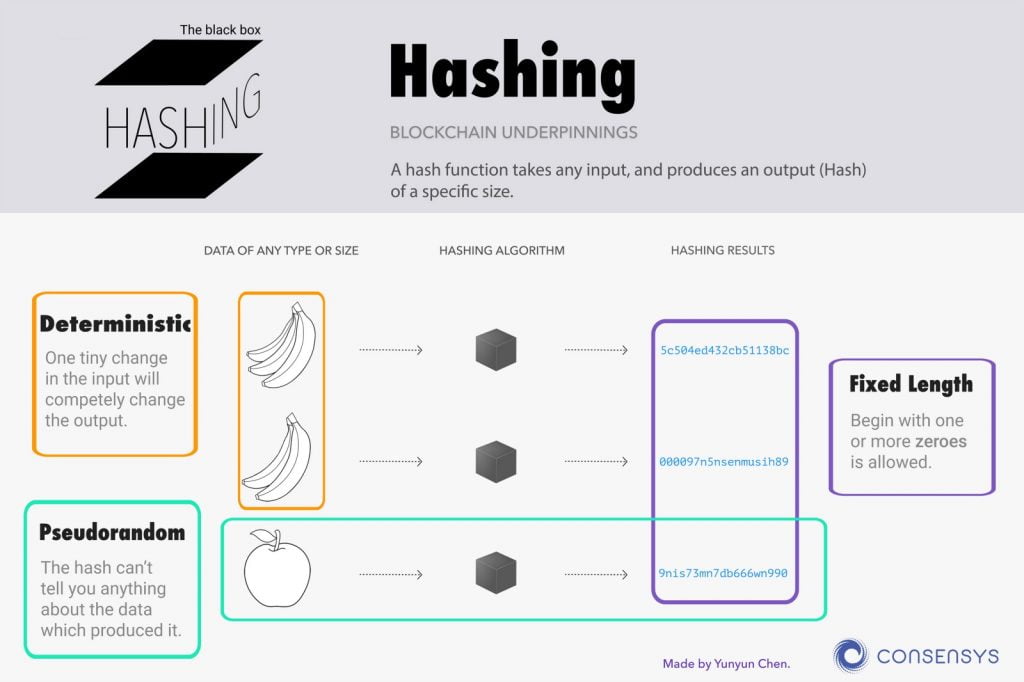

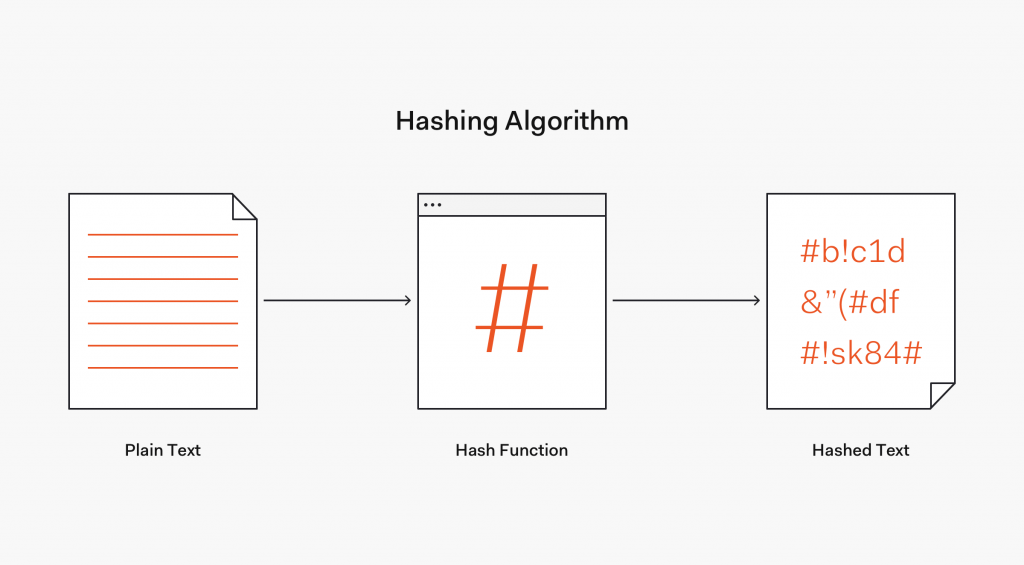

Le hachage fait référence au concept consistant à prendre une quantité arbitraire de données d’entrée, à leur appliquer un algorithme et à générer des données de sortie de taille fixe appelées hachage. L’entrée peut être un nombre quelconque de bits pouvant représenter un seul caractère, un fichier MP3, un roman entier, une feuille de calcul de votre historique bancaire, ou même l’Internet tout entier. Le fait est que l’apport peut être infiniment important. L’algorithme de hachage peut être choisi en fonction de vos besoins, et il existe de nombreux algorithmes de hachage accessibles au public. Le fait est que l’algorithme prend l’entrée infinie de bits, leur applique certains calculs et produit un nombre fini de bits. Par exemple, 256 bits.

À quoi peut servir ce hachisch ?

Les fichiers d’empreintes digitales, également appelés zones de contrôle, sont aujourd’hui couramment utilisés pour les hachages. Cela signifie qu’un hachage est utilisé pour vérifier qu’un fichier n’a pas été manipulé ou modifié d’une manière non prévue par l’auteur. Si WikiLeaks, par exemple, publie un ensemble de fichiers avec leurs hachages MD5, la personne qui télécharge ces fichiers peut vérifier qu’ils proviennent bien de WikiLeaks en calculant le hachage MD5 des fichiers téléchargés, et si le hachage ne correspond pas à ce qui a été publié par WikiLeaks, alors vous savez que le fichier a été modifié d’une manière ou d’une autre.

Comment la serrure à chaîne utilise-t-elle le haschisch ?

Les axes sont utilisés dans des chaînes de blocs pour représenter l’état actuel du monde. L’entrée est l’état complet de la chaîne de blocs, c’est-à-dire toutes les transactions qui ont eu lieu jusqu’à présent, et le hachage de sortie qui en résulte représente l’état actuel de la chaîne de blocs. Le hachisch est utilisé pour que toutes les parties s’accordent à dire que l’État mondial est un tout, mais comment ces hachischs sont-ils réellement calculés ?

Le premier hachage est calculé pour le premier bloc ou le bloc Genesis en utilisant les transactions à l’intérieur de ce bloc. La séquence des transactions initiales est utilisée pour calculer un hachage de bloc pour le bloc Genesis. Pour chaque nouveau bloc généré ultérieurement, le hachage du bloc précédent est également utilisé, ainsi que vos propres transactions, pour déterminer le hachage de votre bloc. C’est ainsi qu’une chaîne de blocs se forme, chaque nouveau bloc de hachage pointant vers le bloc de hachage précédent. Ce système de hachage garantit qu’aucune transaction dans l’historique ne peut être manipulée car si une partie de la transaction change, le hachage du bloc auquel elle appartient change aussi, et les hachages des blocs suivants qui en résultent. Il serait assez facile d’attraper toute manipulation de ce fait, puisque seuls les hachis peuvent être comparés. C’est une bonne chose car tous les membres de la chaîne de blocs n’ont besoin de s’entendre que sur 256 bits pour représenter l’état potentiellement infini de la chaîne de blocs. La chaîne de blocs Ethereum est actuellement de plusieurs dizaines de gigaoctets, mais l’état actuel de la chaîne de blocs, à la date de cet enregistrement, est ce hachage hexadécimal représentant 256 bits.

Qu’en est-il des signatures numériques ?

Les signatures numériques, comme les vraies signatures, sont un moyen de prouver qu’une personne est bien celle qu’elle prétend être, sauf que nous utilisons la cryptographie ou les mathématiques, qui sont plus sûres que les signatures manuscrites qui peuvent être facilement falsifiées. Une signature numérique est un moyen de prouver qu’un message provient d’une personne spécifique et de personne d’autre, comme un hacker.

Les signatures numériques sont aujourd’hui utilisées sur l’ensemble de l’internet. Chaque fois que vous visitez un site web via ACTPS, vous utilisez le protocole SSL, qui utilise des signatures numériques pour établir la confiance entre vous et le serveur. Cela signifie que lorsque vous visitez Facebook.com, votre navigateur peut vérifier la signature numérique qui accompagne le site web pour s’assurer qu’elle provient bien de Facebook et non d’un hacker

Dans les systèmes de cryptage asymétrique, les utilisateurs génèrent ce qu’on appelle une paire de clés, c’est-à-dire une clé publique et une clé privée à l’aide d’un algorithme connu. La clé publique et la clé privée sont associées l’une à l’autre par une relation mathématique. La clé publique est destinée à être distribuée publiquement pour servir d’adresse pour la réception de messages d’autres utilisateurs, comme une adresse IP ou une adresse privée. La clé privée doit être tenue secrète et sert à signer numériquement les messages envoyés à d’autres utilisateurs. La signature est incluse dans le message afin que le destinataire puisse la vérifier à l’aide de la clé publique de l’expéditeur. De cette façon, le destinataire peut être sûr que seul l’expéditeur a pu envoyer ce message. La génération d’une paire de clés est analogue à la création d’un compte dans la chaîne de blocs, mais sans avoir à s’enregistrer où que ce soit. Plutôt cool. En outre, chaque transaction exécutée dans la chaîne de blocs est signée numériquement par l’expéditeur.

Pour mettre tout cela ensemble, il ne pourrait pas y avoir de chaîne de blocs sans le hachage et les signatures numériques. Le hachage permet à tous les acteurs de la chaîne de production de s’entendre sur l’état actuel du monde, tandis que les signatures numériques permettent de garantir que toutes les transactions sont effectuées par les seuls propriétaires légitimes. Nous nous appuyons sur ces deux propriétés pour nous assurer que la chaîne de blocage n’a pas été corrompue ou compromise.