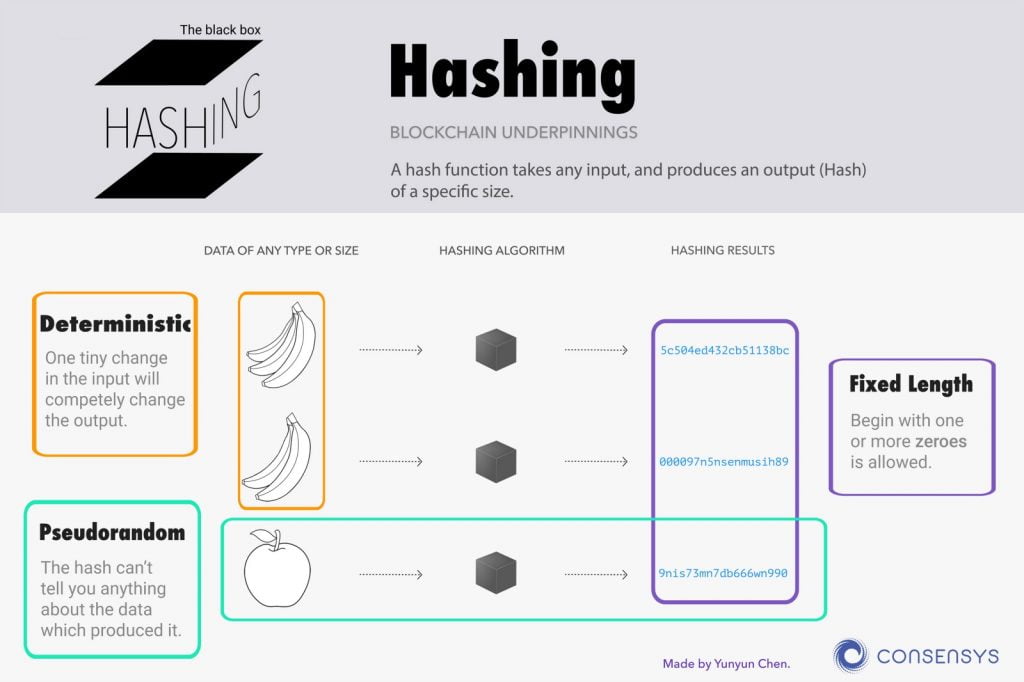

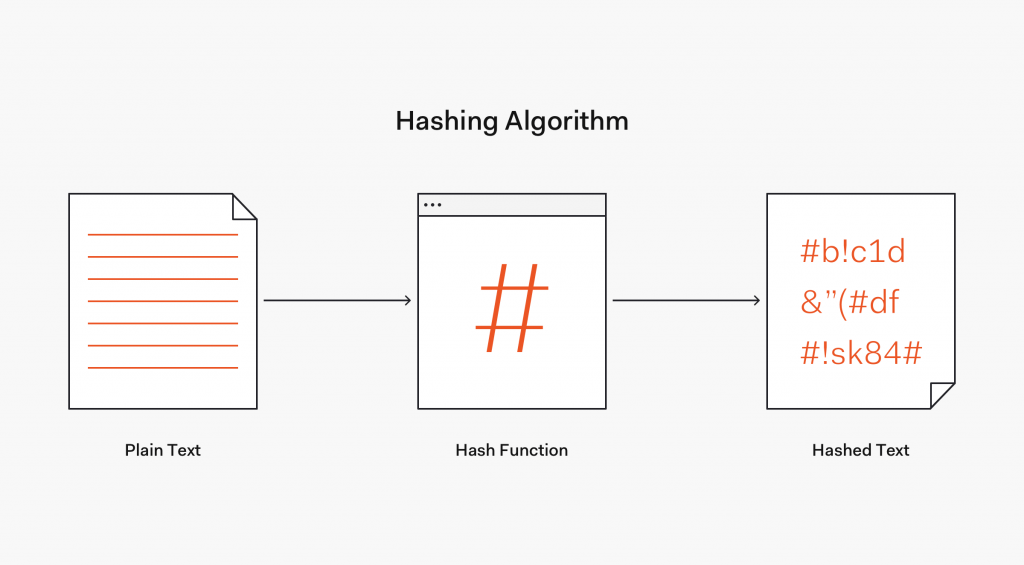

Hash odnosi się do koncepcji pobierania dowolnej ilości danych wejściowych, zastosowania do nich pewnego algorytmu i generowania danych wyjściowych o stałej wielkości, zwanych hashem. Dane wejściowe mogą być dowolną liczbą bitów, które mogą reprezentować jeden znak, plik MP3, całą powieść, arkusz kalkulacyjny Twojej historii bankowości, a nawet cały Internet. Chodzi o to, że wejście może być nieskończenie duże. Algorytm haszyszowy może być wybrany w zależności od potrzeb, a istnieje wiele publicznie dostępnych algorytmów haszyszowych. Chodzi o to, że algorytm pobiera nieskończoną ilość bitów, stosuje do nich pewne obliczenia i wytwarza skończoną liczbę bitów. Na przykład, 256 bitów.

Do czego może służyć ten haszysz?

Powszechnym zastosowaniem haszyszu są dziś pliki z odciskami palców, znane również jako strefy kontrolne. Oznacza to, że hasz jest używany do weryfikacji, czy plik nie został zmanipulowany lub zmodyfikowany w sposób niezgodny z intencją autora. Jeśli na przykład WikiLeaks publikuje zestaw plików wraz z ich hashem MD5, ktokolwiek pobiera te pliki, może zweryfikować, że są one naprawdę z WikiLeaks, obliczając hash MD5 pobranych plików, a jeśli hash nie pasuje do tego, co zostało opublikowane przez WikiLeaks, to wiesz, że plik został w jakiś sposób zmodyfikowany.

W jaki sposób zamek łańcuchowy wykorzystuje haszysz?

Osie są używane w łańcuchach blokowych do reprezentowania aktualnego stanu świata. Dane wejściowe to pełny stan łańcucha blokowego, tzn. wszystkie transakcje, które miały miejsce do tej pory, a otrzymany hash wyjściowy reprezentuje aktualny stan łańcucha blokowego. Haszysz jest używany do uzgodnienia między wszystkimi stronami, że światowe państwo jest jednym w tym samym, ale jak te haszysze są faktycznie obliczane?

Pierwszy hash jest obliczany dla pierwszego bloku lub bloku Genesis z wykorzystaniem transakcji w ramach tego bloku. Sekwencja transakcji początkowych jest używana do obliczenia skrótu bloku dla bloku Genesis. Dla każdego nowego bloku, który jest generowany później, hash z poprzedniego bloku jest również używany, jak również własne transakcje, jako dane wejściowe do określenia Twojego hash bloku. W ten sposób powstaje łańcuch blokowy, każdy nowy haszysz blokowy wskazuje na haszysz blokowy, który pojawił się wcześniej. Ten system hashowy zapewnia, że żadna transakcja w historii nie może być manipulowana, ponieważ jeśli jakakolwiek część transakcji się zmienia, to zmienia się również hash bloku, do którego należy, a w rezultacie kolejne bloki. W wyniku tego dość łatwo można by złapać jakąkolwiek manipulację, ponieważ można porównać tylko haszysz. Jest to wspaniałe, ponieważ każdy w łańcuchu blokowym musi tylko zgodzić się na 256 bitów, aby reprezentować potencjalnie nieskończony stan łańcucha blokowego. Łańcuch blokowy Ethereum to obecnie dziesiątki gigabajtów, ale aktualny stan łańcucha blokowego, w tym nagraniu, to haszysz szesnastkowy reprezentujący 256 bitów.

A co z podpisami cyfrowymi?

Podpisy cyfrowe, podobnie jak prawdziwe, są sposobem na udowodnienie, że ktoś jest tym, za kogo się podaje, z wyjątkiem tego, że używamy kryptografii lub matematyki, które są bezpieczniejsze niż podpisy odręczne, które można łatwo podrobić. Podpis cyfrowy to sposób na udowodnienie, że wiadomość pochodzi od konkretnej osoby i nikogo innego, np. hakera.

Podpisy cyfrowe są dziś stosowane w całym Internecie. Za każdym razem, gdy odwiedzasz stronę internetową poprzez ACTPS, korzystasz z protokołu SSL, który wykorzystuje podpisy cyfrowe do budowania zaufania między Tobą a serwerem. Oznacza to, że kiedy odwiedzasz Facebook.com, Twoja przeglądarka może sprawdzić podpis cyfrowy, który jest dołączony do strony, aby sprawdzić, czy rzeczywiście pochodzi on z Facebooka, a nie od jakiegoś hakera.

W asymetrycznych systemach szyfrowania użytkownicy generują coś, co nazywa się parą kluczy, która jest kluczem publicznym i prywatnym przy użyciu znanego algorytmu. Klucz publiczny i klucz prywatny są ze sobą powiązane poprzez pewien matematyczny związek. Klucz publiczny jest przeznaczony do publicznego rozpowszechniania jako adres do odbierania wiadomości od innych użytkowników, taki jak adres IP lub adres prywatny. Klucz prywatny musi być utrzymywany w tajemnicy i jest używany do cyfrowego podpisywania wiadomości wysyłanych do innych użytkowników. Podpis jest dołączony do wiadomości, aby odbiorca mógł go zweryfikować za pomocą klucza publicznego nadawcy. W ten sposób odbiorca może mieć pewność, że tylko nadawca mógł wysłać tę wiadomość. Generowanie pary kluczy jest analogiczne do tworzenia konta w łańcuchu blokowym, ale bez konieczności rejestracji w dowolnym miejscu. Całkiem fajnie. Ponadto, każda transakcja, która jest realizowana w łańcuchu blokowym jest podpisywana cyfrowo przez nadawcę.

Podsumowując, nie mógłby istnieć łańcuch blokowy bez haszu i podpisów cyfrowych. Hashing umożliwia wszystkim w łańcuchu blokowym uzgodnienie aktualnego stanu świata, podczas gdy podpisy cyfrowe są sposobem na zapewnienie, że wszystkie transakcje są dokonywane wyłącznie przez prawowitych właścicieli. Polegamy na tych dwóch właściwościach, aby zapewnić, że łańcuch blokujący nie został uszkodzony lub naruszony.