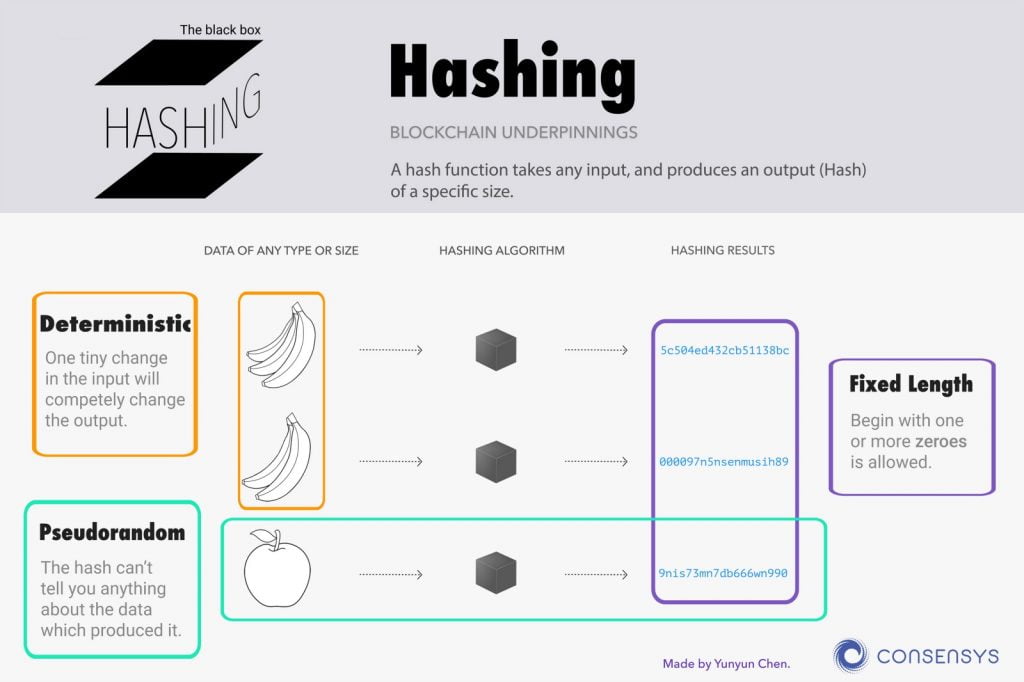

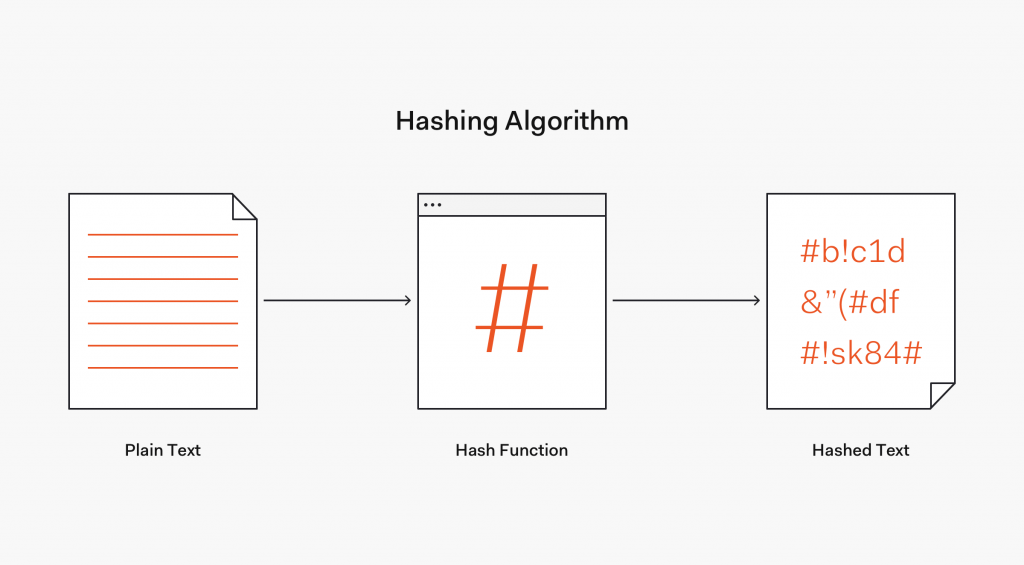

L’hash si riferisce al concetto di prendere una quantità arbitraria di dati in ingresso, applicandovi un qualche algoritmo e generando un dato in uscita di dimensioni fisse chiamato hash. L’input può essere un numero qualsiasi di bit che può rappresentare un singolo carattere, un file MP3, un intero romanzo, un foglio di calcolo della vostra storia bancaria, o anche l’intera Internet. Il punto è che l’ingresso può essere infinitamente grande. L’algoritmo dell’hash può essere scelto in base alle vostre esigenze, e ci sono molti algoritmi di hash disponibili pubblicamente. Il punto è che l’algoritmo prende l’input infinito di bit, applica ad essi alcuni calcoli e produce un numero finito di bit. Ad esempio, 256 bit.

A cosa può servire questo hashish?

Un uso comune per gli hash oggi è nei file di impronte digitali, noti anche come zone di controllo. Ciò significa che un hash viene utilizzato per verificare che un file non sia stato manipolato o modificato in alcun modo non voluto dall’autore. Se WikiLeaks, per esempio, pubblica un insieme di file insieme ai loro hash MD5, chiunque scarichi quei file può verificare che siano realmente da WikiLeaks calcolando l’hash MD5 dei file scaricati, e se l’hash non corrisponde a quello pubblicato da WikiLeaks, allora si sa che il file è stato modificato in qualche modo.

Come si usa l’hashish con la catena?

Gli assi sono utilizzati in catene a blocchi per rappresentare lo stato attuale del mondo. L’input è lo stato completo della catena a blocchi, cioè tutte le transazioni che hanno avuto luogo finora, e l’hash in uscita risultante rappresenta lo stato attuale della catena a blocchi. L’hashish viene usato per concordare tra tutte le parti che lo stato mondiale è un tutt’uno, ma come vengono effettivamente calcolati questi hash?

Il primo hash viene calcolato per il primo blocco o il blocco Genesis utilizzando le transazioni all’interno di quel blocco. La sequenza delle transazioni iniziali viene utilizzata per calcolare un hash di blocco per il blocco Genesis. Per ogni nuovo blocco che viene generato in seguito, viene utilizzato anche l’hash del blocco precedente, così come le proprie transazioni, come input per determinare l’hash del blocco. In questo modo si forma una catena di blocchi, ogni nuovo hashish di blocco che punta all’hash di blocco che è venuto prima. Questo sistema di hash assicura che nessuna transazione nella storia possa essere manipolata perché se una qualsiasi parte della transazione cambia, cambia anche l’hash del blocco a cui appartiene e, di conseguenza, gli hash dei blocchi successivi. Sarebbe abbastanza facile cogliere qualsiasi manipolazione come risultato, dato che solo gli hash possono essere confrontati. Questo è fantastico perché tutti nella catena a blocchi devono concordare solo 256 bit per rappresentare lo stato potenzialmente infinito della catena a blocchi. La catena a blocchi dell’Etereum è attualmente di decine di gigabyte, ma lo stato attuale della catena a blocchi, a partire da questa registrazione, è questo hash esadecimale che rappresenta 256 bit.

E le firme digitali?

Le firme digitali, come le firme reali, sono un modo per dimostrare che qualcuno è chi dice di essere, tranne che per il fatto che usiamo la crittografia o la matematica, che sono più sicure delle firme scritte a mano che possono essere facilmente falsificate. Una firma digitale è un modo per dimostrare che un messaggio proviene da una persona specifica e da nessun altro, come ad esempio un hacker.

Oggi le firme digitali vengono utilizzate in Internet. Ogni volta che visitate un sito web tramite ACTPS, utilizzate l’SSL, che utilizza le firme digitali per stabilire la fiducia tra voi e il server. Ciò significa che quando visitate Facebook.com, il vostro browser può controllare la firma digitale che accompagna il sito web per verificare che provenga effettivamente da Facebook e non da qualche hacker.

Nei sistemi di cifratura asimmetrica, gli utenti generano una cosa chiamata coppia di chiavi, che è una chiave pubblica e una privata utilizzando un algoritmo noto. La chiave pubblica e la chiave privata sono associate l’una all’altra attraverso una relazione matematica. La chiave pubblica è destinata ad essere distribuita pubblicamente per servire come indirizzo per ricevere messaggi da altri utenti, come un indirizzo IP o un indirizzo privato. La chiave privata deve essere tenuta segreta e viene utilizzata per firmare digitalmente i messaggi inviati ad altri utenti. La firma è inclusa nel messaggio in modo che il destinatario possa verificarla utilizzando la chiave pubblica del mittente. In questo modo, il destinatario può essere sicuro che solo il mittente può aver inviato questo messaggio. La generazione di una coppia di chiavi è analoga alla creazione di un conto nella catena dei blocchi, ma senza doversi registrare da nessuna parte. Piuttosto figo. Inoltre, ogni transazione che viene eseguita nella catena di blocco è firmata digitalmente dal mittente.

Per mettere tutto insieme, non potrebbe esserci una catena a blocchi senza l’hashish e le firme digitali. Hashing fornisce a tutti i membri della catena di blocco un modo per concordare lo stato attuale del mondo, mentre le firme digitali forniscono un modo per garantire che tutte le transazioni siano effettuate solo dai legittimi proprietari. Ci affidiamo a queste due proprietà per garantire che la catena di blocco non sia stata corrotta o compromessa.